Ein Kommentar zur neuesten Roadmap-Änderung und was Administratoren jetzt besser schnell prüfen sollten!

Microsoft bringt im Mai 2025 eine neue Funktion auf die Geräte seiner Geschäftskunden – und wer nicht genau hinschaut, riskiert damit eine gravierende Sicherheitslücke.

Doch der Reihe nach:

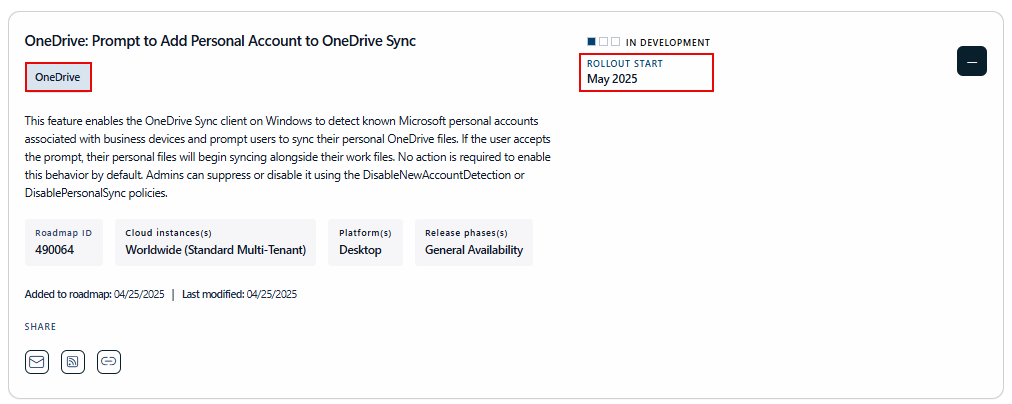

Am 25.04.2025 tauchte folgender Eintrag auf der Microsoft Roadmap auf:

Mit dieser Funktion kann der OneDrive Sync-Client unter Windows bekannte persönliche Microsoft-Konten erkennen, die mit Geschäftsgeräten verbunden sind, und die Benutzer auffordern, ihre persönlichen OneDrive-Dateien zu synchronisieren. Wenn der Benutzer die Aufforderung annimmt, werden seine persönlichen Dateien zusammen mit seinen Arbeitsdateien synchronisiert. Um dieses Verhalten standardmäßig zu aktivieren, ist keine Aktion erforderlich. Admins können es mit den Richtlinien DisableNewAccountDetection oder DisablePersonalSync unterdrücken oder deaktivieren.

Was bedeutet das im Klartext?

Ein Benutzer klickt „Ja“ – und wenn der Admin nicht vorher aktiv abgesichert hat, kann dieser Nutzer fortan völlig unkontrolliert Daten zwischen dem Unternehmens-OneDrive und seinem persönlichen OneDrive-Konto hin- und herkopieren. Und das ist kein theoretisches Szenario, sondern kinderleicht machbar.

Ein banaler Drag-and-Drop aus dem geschäftlichen Sync-Ordner in den privaten – und schon ist die Datei außerhalb der Reichweite aller Richtlinien, DLP-Systeme oder Audit-Logs. Und was passiert, wenn Sie die Organisation verlassen ? Willkommen im Daten-Exfiltrations-Paradies – bereitgestellt von Microsoft.

Was kann die IT tun?

Zwei Gruppenrichtlinien sind die einzigen Rettungsanker – wenn man sie kennt und aktiv setzt:

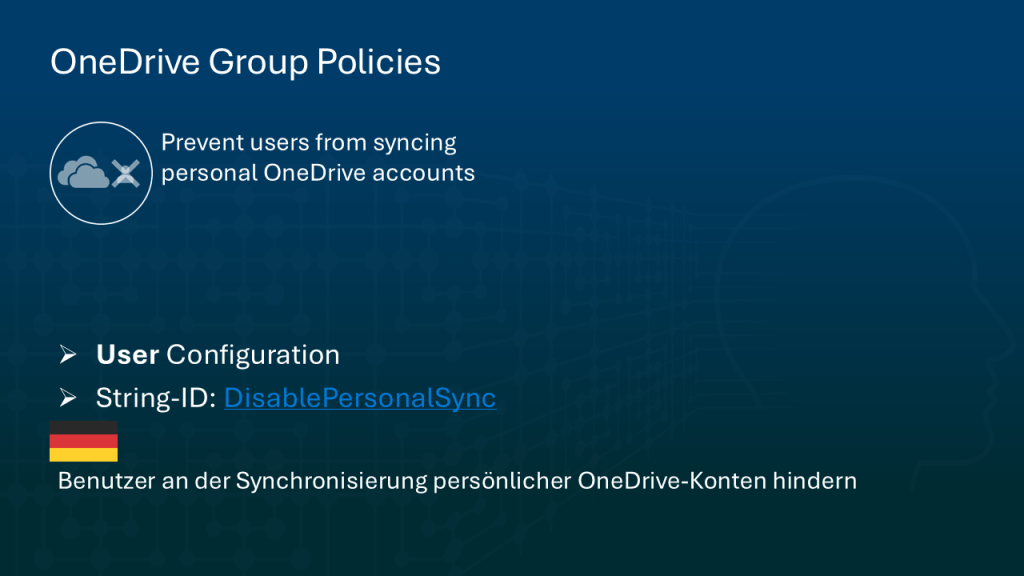

DisablePersonalSync – Persönliche Konten sperren

Diese Richtlinie verbietet grundsätzlich, dass sich Benutzer mit einem persönlichen Microsoft-Konto (MSA) verbinden und Dateien über OneDrive Personal synchronisieren. Ohne diese Richtlinie bleibt das Tor weit offen.

Wichtig: Ist das Konto bereits verbunden, wird die Synchronisierung nach Aktivierung der Richtlinie gestoppt – aber die bereits synchronisierten Dateien bleiben auf dem Gerät erhalten.

Diese Richtlinie sollte in jedem Unternehmen aktiv sein. Es gibt schlicht keinen legitimen Grund, persönliche OneDrive-Konten in einem geschäftlichen Umfeld zuzulassen. Die Risiken überwiegen bei Weitem.

DisableNewAccountDetection – Pop-up verhindern

Die Richtlinie mit dem langen Namen „Deaktivieren Sie das Popup und die Aktivitätscenternachrichten, um Benutzer zu ermutigen, sich bei OneDrive mit vorhandenen Anmeldeinformationen anzumelden, die den Microsoft-Anwendungen zur Verfügung gestellt werden.“ blendet lediglich die Aufforderung zur Synchronisierung aus. Wer weiß, wie man Konten manuell hinzufügt, kann trotzdem sein privates OneDrive einbinden.

Fazit: Nett gemeint, aber keine echte Sicherheitsmaßnahme.

Fazit: Standard ist Unsicherheit

Microsoft liefert diese Funktion standardmäßig aktiviert aus – obwohl sie in vielen Unternehmen ein Compliance-Desaster auslösen kann. Die Verantwortung wird an die Admins durchgereicht: „Wenn was schiefläuft, hättet ihr ja die Richtlinie setzen können.“

Wer jetzt nicht handelt, lässt Tür und Tor für Datenabfluss offen.

Administratoren sollten sofort prüfen, ob DisablePersonalSync aktiv ist – alles andere ist grob fahrlässig.

Entdecke mehr von Hans Brender's Blog

Melde dich für ein Abonnement an, um die neuesten Beiträge per E-Mail zu erhalten.

Ich denke du verstehst dieses „Feature“ falsch. Es bedeuted wenn du mit deinem Unternehmensaccount auch zusätzlich mit der gleichen Mailadresse auch einen privaten OneDrive Account hast, findet er diesen und richtet diesen am jeweiligen Gerät ein. Das ist nichts was derzeit manuell nicht auch geht. Hier also von einer Türöffnung hinsichtlich Datenabfluss zu sprechen ist leider falsch.

LikeLike

Dafür eine Funktion zu bauen. Das sind nicht ganz so viele.

Egal, es geht um das generelle Nutzen von OneDrive Personal im Business Umfeld. Dann kan ich mir das ganze sparen.

Und Microsoft möchte schon DLP und Label verkaufen…

LikeLike

Wenn ich beide Richtlinien aktiviere resp. deaktiviere, sodass der User kein persönliches OneDrive synchronisieren kann. Kann der User sich doch immer noch über den Browser bei seinem privaten OneDrive anmelden? Ausserdem gibt es noch 100 andere Cloud Dienste, welche Datenabfluss ermöglichen. Entweder man nutzt den Schutz direkt auf dem Dokument, dann kann nichts passieren, da bei jedem Öffnen des Dokuments geprüft wird, ob die Person berechtigt ist, es zu öffnen. Oder man lässt es doch besser bleiben und erlaubt dem Mitarbeiter in Eigenverantwortung die Nutzung des privaten OneDrive? Ich jedenfalls schätze es sehr, dass ich nur einen Laptop benötige, auf dem ich auch ab und an mal ein privates Word schreiben kann.

LikeLike

zumindest ist die Windows Umgebung geschützt. kein Drag&Drop. Schutz im Dokumnet? Labels? DLP? wird umgangen.

Anmeldung im Browser: Ja, das ist noch möglich, aber kein Drag&Drop von einem ODFB Fenster in ein OD Personal Fenster.

Und wenn ich das Unternehmen verlasse? Hat die IT Zugriff auf alle meine Persönlichen Daten. Danke

Ich glaube, dass viele Mitarbeiter das nicht wissen.

LikeLike

Wieso sollte das Unternehmen alle Zugriffe auf die Persönlichen Daten haben?

Wieso sollte DLP und Labels umgangen werden ?

LikeLike

Weil mit dem Klick der SYNC des Persönlichen Clients gestartet wird.

LikeLike